Depuis presque 100 ans, l’industrie traite une situation dangereuse pour la sécurité des personnes comme un accident. Le principe est de supprimer les situations dangereuses pour éviter les blessures graves. En effet, une combinaison de facteurs peut transformer un danger en accident. La même chose s’applique en cybersécurité. La cause d’un incident informatique majeur est souvent liée à plusieurs facteurs.

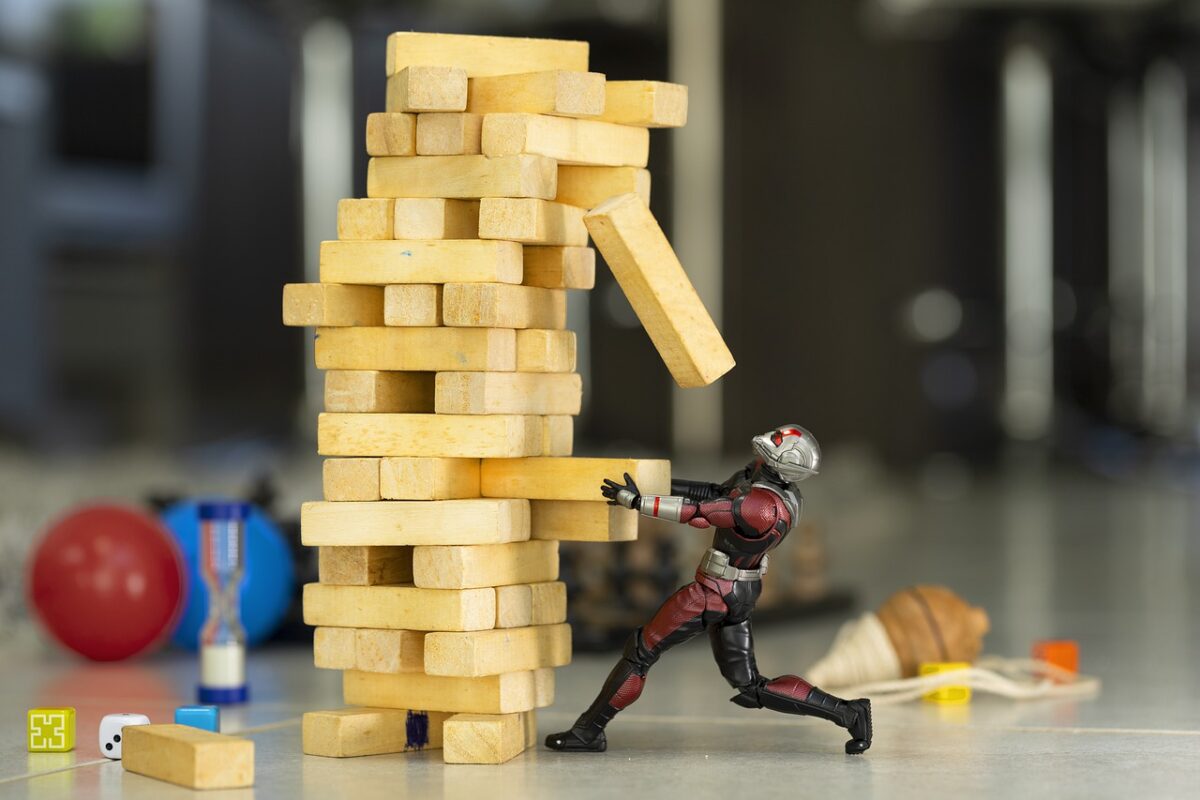

Depuis 1931, l’industrie utilise la pyramide de Heinrich pour améliorer la sécurité et réduire les accidents graves. Heinrich a calculé le ratio entre les accidents sans blessures, avec blessures légères et graves. Sa théorie est que les accidents résultent d’erreurs humaines. En les identifiant, on vient réduire le nombre d’accidents et donc de blessures graves. C’est d’ailleurs depuis cette époque que les équipements de protection individuels (EPI) sont obligatoires.

Limites de la pyramide de Heinrich

En 100 ans sa théorie a été critiquée à plusieurs reprises, en particulier par Deming. Pour ce dernier, la cause principale des accidents est reliée à des processus déficients. Les ratios varient selon les industries, mais c’est la pyramide qu’il faut retenir : beaucoup de situations dangereuses pour peu de décès. Toutefois, que ce soient des erreurs humaines ou des processus, l’analyse des causes racines aide à résoudre et éviter les situations à risque.

Une des critiques et analyses récentes est que réduire la base de la pyramide ne réduit pas son sommet de façon automatique. Rappelons-nous qu’en 1931, ce qui était identifié comme accident sans blessures ou blessures mineures est très différent d’aujourd’hui. La majorité du personnel travaillait dans des usines, alors qu’aujourd’hui nous sommes surtout dans des bureaux. Les conditions de travail dans les usines étaient fort différentes d’aujourd’hui.

Quand vous ajoutez les coupures avec des feuilles de papier dans les registres d’incidents, vous augmentez de façon artificielle la base de la pyramide. Ce type d’incident ne devrait pas donner lieu à une enquête approfondie et à des mesures correctives. La base ne devrait inclure que des situations, qui n’ont pas causé de blessures graves, mais qui auraient le potentiel de le faire, si le contexte avait changé. Si je me blesse avec une feuille de papier, je n’ai aucun risque d’aller à l’hôpital. En revanche, si je trébuche sur un câble ou un carton qui traine dans un espace de bureaux, alors il y a un risque de blessure grave.

Utiliser la pyramide pour la cybersécurité

La cybersécurité est un domaine de la sécurité et peut donc bénéficier de cette approche et de son siècle d’apprentissages. La notion de pyramide est d’ailleurs utilisée dans le signalement des incidents, la surveillance et la chasse aux menaces (threat hunting). Le principe est de chercher les problèmes, anomalies ou évènements mineurs qui pourraient donner lieu à des incidents plus importants.

Choisir les données

Une source de données intéressante concerne les problèmes remontés par le personnel. Nous sommes en amont du signalement d’un incident. Ces billets sont une source utile pour identifier des risques et détecter des signaux faibles. Après la perte d’un téléphone, c’est le moment de voir si vous avez les mesures en place pour éviter que cette perte n’ait des impacts plus graves.

Les personnes responsables de régler les problèmes courants devraient toujours avoir en tête cette pyramide. Est-ce que ce problème pourrait avoir plus d’impacts ? Tout problème qui touche une seule personne ou un seul appareil, même s’il est traité rapidement, devrait faire l’objet d’une analyse des causes racines. Pourquoi cet ordinateur n’avait-il pas les dernières mises à jour ? Pourquoi les mises à jour ont-elles été reportées ? Et ainsi de suite.

Vous pouvez inclure dans la base de votre pyramide les anomalies ou évènements mineurs issus de la surveillance du réseau. L’important est de vous concentrer sur les évènements ou anomalies qui peuvent donner lieu à un incident majeur.

Choisir une méthodologie pour documenter votre travail

La première étape est de choisir ou stocker vos données et vos analyses. Votre solution de gestion des services informatiques ou de gestion des services d’assistance est sans doute la meilleure option. Vous pouvez ajouter un attribut pour identifier les cas à potentiel d’incident majeur.

Ensuite, un outil comme le 8D ou A3 peut vous aider à traiter la cause racine de ces problèmes. Dans l’idéal, les personnes qui traitent les billets devraient pouvoir utiliser ces outils et démarrer l’analyse.

Comme pour tous les processus, un suivi mensuel des situations remontées et corrigées vous aidera à confirmer que vous êtes sur la bonne voie. Certains des cas seront plus difficiles à résoudre. Vous aurez besoin de réaliser une étude plus approfondie et/ou d’investir pour améliorer certains aspects de votre sécurité.

L’objectif est d’améliorer vos processus et façons de faire. Comme chaque incident majeur est causé par plusieurs facteurs, vous limitez ainsi les risques à moindre coût.