La probabilité que vous soyez victime d’un rançongiciel est beaucoup plus forte que la destruction physique de vos serveurs. Découvrez comment ajuster vos stratégies de sauvegardes face aux nouvelles menaces. En plus de sauvegardes résilientes, j’explique comme vous pouvez rendre efficacement votre organisation prête à faire face à une cyberattaque majeure.

Le principe de sauvegarde 321 a été inventé il y a de nombreuses années par un photographe professionnel. Cette stratégie s’est avérée très efficace quand le risque principal était la destruction physique ou accidentelle des données. Les cyberattaques de type rançongiciel n’existaient pas dans ce contexte. Aujourd’hui, cette approche n’est plus suffisante.

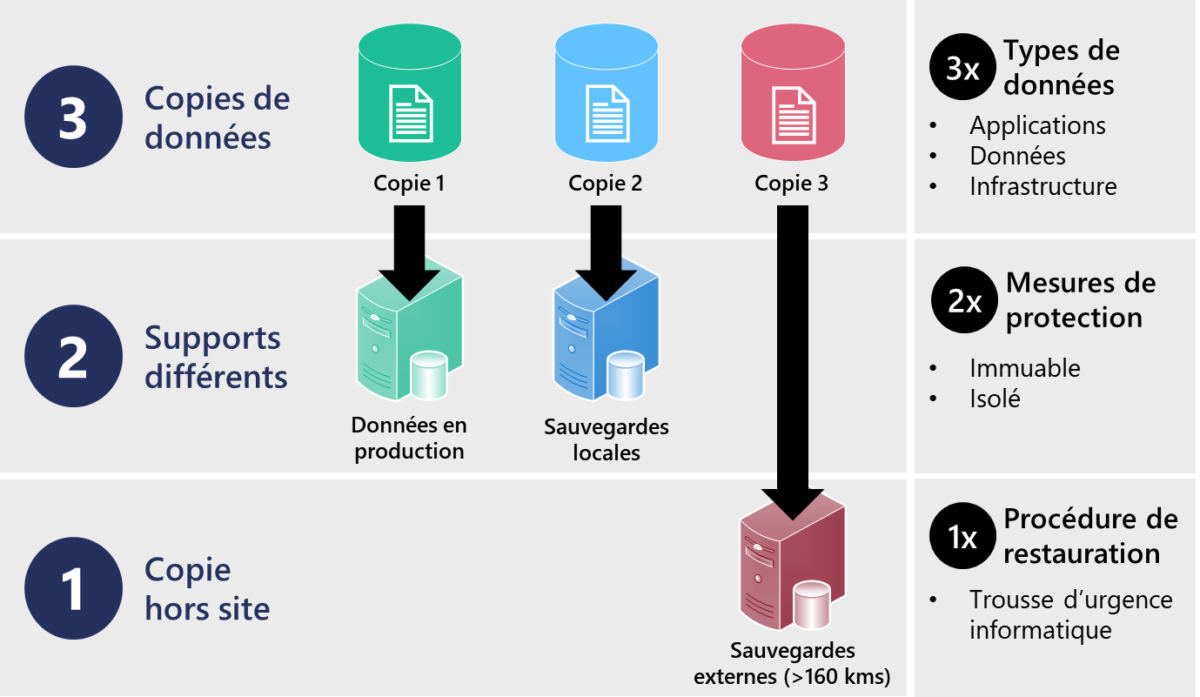

Le principe de sauvegarde 321 renforcé

En cas de cyberattaque majeure, partez du principe que toute votre infrastructure sera indisponible : serveurs d’identité, serveurs de fichiers, applications métiers, bases de données, services réseau, gestionnaires de mot de passe, etc. Vos serveurs de sauvegardes eux-mêmes seront affectés. Ils devront être réinstallés avant de pouvoir restaurer l’infrastructure !

Je vous recommande de renforcer le principe de sauvegarde 321 pour inclure les besoins de résilience face aux cyberattaques.

Voici comment vous devez améliorer le principe de sauvegarde 321 :

- Trois copies de données (production, locale et externe) doivent inclure les trois types de données. Ces trois types de données sont : les applications métier, bases de données ou fichiers, et enfin les serveurs d’infrastructures eux-mêmes.

- Deux supports différents (disques, bandes, support amovible, etc.) doivent être sécurisés par deux mesures de protection. Les supports doivent être indestructibles (lecture seule, support immuable) et isolés (restriction d’accès, réseau séparé, stocké dans un coffre).

- Une copie externalisée doit aussi inclure une trousse d’urgence. Ce kit contient une procédure de restauration détaillée. Il est recommandé d’utiliser un format papier ou un support externe à votre système d’information.

4 étapes pour une sauvegarde 321 renforcée

Je vous propose de mettre en œuvre votre stratégie de sauvegarde résiliente en 4 étapes.

1. Sauvegardez tous vos systèmes critiques

Prenez en compte l’ensemble des systèmes et des données, ainsi que l’infrastructure de base. Incluez les services de gestion des identités et des accès (Active Directory, LDAP, etc.). De plus, n’oubliez pas les serveurs essentiels de mise en réseau (DNS, DHCP, etc.).

En cas de cyberattaque majeure, restaurer le serveur de votre logiciel principal n’est pas suffisant. Sans les serveurs d’infrastructure nécessaires, vos utilisateurs ne pourront tout simplement pas s’y connecter.

2. Protégez vos sauvegardes contre la destruction

Vos sauvegardes doivent survivre à un groupe cybercriminel motivé qui va chercher à les supprimer manuellement. Un attaquant qui a obtenu des accès administrateur va les utiliser pour détruire vos sauvegardes.

Dans la majorité des cyberattaques, des humains sont en arrière des machines. Ils utilisent tout simplement vos propres outils d’administration contre vous. Durant l’attaque, ils parcourent vos réseaux, découvrent les logiciels ou supports de sauvegardes connectés. Puis, ils vont chercher à tout supprimer avant de lancer l’attaque finale.

La meilleure protection est le stockage immuable. Cette technologie rend impossible la suppression des sauvegardes sans une intervention physique ou un accès sur site. Si ce n’est pas possible, la restriction des accès au serveur de sauvegarde est une bonne alternative. Placez vos sauvegardes sur un réseau séparé avec des comptes utilisateur dédiés et non synchronisés avec votre infrastructure.

3. Garantissez un accès à vos sauvegardes en cas d’urgence

Vous devez être en mesure d’accéder à vos sauvegardes, même si votre infrastructure est compromise ou inaccessible. Pour commencer, vous devez pouvoir réinstaller un serveur de sauvegarde de zéro. Pour ce faire, ayez en main tout ce qui est nécessaire : logiciels, adresses IP ou localisation des supports, clés de chiffrement et mot de passe.

Je vous recommande la préparation d’une trousse d’urgence hors-ligne qui va contenir l’essentiel pour reconstruire un système informatique de zéro. Cette trousse d’urgence doit contenir: documentation papier, clés USB, ordinateurs portables dédiés, logiciels de base, clés d’authentification forte, etc. Vous pouvez aussi stocker votre trousse d’urgence dans un espace Cloud dédié et non connecté à votre infrastructure.

Le concept de « trousse d’urgence » ou de « kit de survie » n’est pas nouveau. Prenez ce concept et appliquez-le à vos systèmes informatiques. Avez-vous tout l’essentiel pour repartir en cas de désastre ?

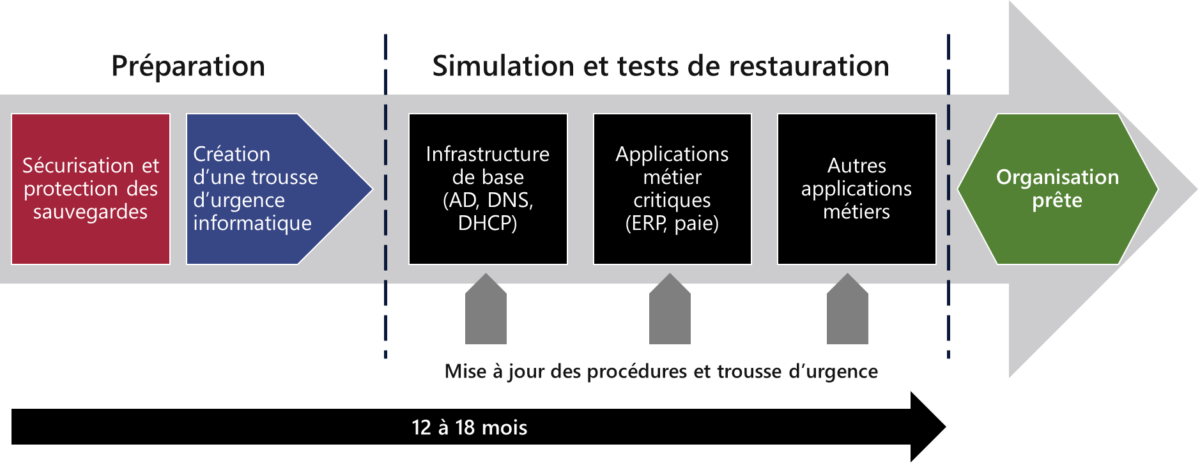

4. Documentez un processus de restauration fiable et testé

Votre équipe doit être prête à restaurer toutes les fonctions informatiques et les données, dans le bon ordre, afin que les systèmes soient intègres et fonctionnels. Prenez le temps de documenter le tout. Un rétablissement global de vos systèmes informatiques est très différent d’une restauration de données à petite échelle. Remonter l’ensemble de votre infrastructure, sans réseau informatique fonctionnel sur lequel s’appuyer est une tâche complexe.

L’entreprise Maersk a été victime d’un rançongiciel qui a compromis tous ses ordinateurs et serveurs sur tous ses sites. Suite à une panne électrique au Ghana, le serveur Active Directory local a été épargné par la cyberattaque. Cette seule copie existante du contrôleur de domaine a joué un rôle crucial dans la récupération des systèmes informatiques du groupe.

Les tests de simulation sont essentiels. Commencer par tester la restauration de vos services Active Directory, DNS et DHCP. Bien entendu, utilisez un réseau de test et votre trousse d’urgence. Puis, effectuez d’autres petites simulations tous les 3 ou 6 mois en restaurant systèmes, bases de données et applications critiques. Si vous découvrez que certaines applications sont dépendantes d’autres pour fonctionner, corrigez votre processus de restauration. À chaque fois, mettez à jour votre trousse d’urgence, selon vos expériences et difficultés.

En plus de maintenir vos équipes prêtes, formées et expérimentées, vous pourrez communiquer auprès de la direction. De cette manière, elle obtiendra une visibilité claire sur la durée réelle d’un rétablissement suite à une cyberattaque majeure. L’équipe de direction pourra alors mieux comprendre le risque, les impacts et décider des priorités de financement pour préparer au mieux l’organisation.